深入解析eBPF技术:从起源到应用爬虫实践

1. eBPF的起源

eBPF(extended Berkeley Packet Filter)起源于1992年的BPF技术,最初是用于高效网络数据包过滤的虚拟机:

- 2014年由Alexei Starovoitov扩展为通用内核虚拟机

- 革命性创新:允许在不修改内核源码/加载内核模块的情况下,安全地在内核空间运行沙盒程序

- 现已成为Linux内核的顶级子系统(5.x+内核默认启用)

2. eBPF的核心作用

| 应用领域 |

典型案例 |

优势 |

| 网络监控 |

Cilium网络方案 |

零拷贝数据包处理 |

| 性能分析 |

Facebook生产环境性能剖析 |

低开销实时指标采集 |

| 安全监控 |

Falco运行时安全 |

内核级行为检测 |

| 应用追踪 |

本文的爬虫监控方案 |

无侵入式系统调用捕获 |

trans_data_ring.bpf.c

// 定义环形缓冲区作为内核-用户空间数据通道 struct {

__uint(type, BPF_MAP_TYPE_RINGBUF);

__uint(max_entries, 1024 * 256);

// 256KB缓冲区

}

events SEC(".maps");

// 挂载点:execve系统调用的入口

SEC("tracepoint/syscalls/sys_enter_execve")

int handle__sys_enter_execve(struct trace_event_raw_sys_enter *ctx){

struct event event = {};

u64 id = bpf_get_current_pid_tgid();

// 关键数据采集:

event.pid = id >> 32;

// 进程ID(高32位) event.tgid = (u32)id;

// 线程组ID(低32位)

bpf_get_current_comm(&event.comm, sizeof(event.comm));

// 进程名

// 获取execve第一个参数(程序路径)

char *name = (char *)ctx->args[0];

bpf_probe_read_user_str(&event.name, sizeof(event.name), name);

// 提交到环形缓冲区

bpf_ringbuf_output(&events, &event, sizeof(event), 0);

return 0;

}

trans_data_ring.h

struct event {

__u32 pid;

// 进程标识符

__u32 tgid;

// 线程组标识符

char comm[32];

// 进程名(TASK_COMM_LEN)

char name[256];

// 执行文件路径(PATH_MAX)

};

trans_data_ring.c

// 环形缓冲区事件处理

static int handle_event(void *ctx, void *data, size_t size) {

struct event *e = data;

// 爬虫行为特征检测点

if (strstr(e->name, "phantomjs") || strstr(e->name, "chrome"))

{

printf("[CRAWLER ALERT] PID:%d launched %s\n", e->pid, e->name); }

return 0;

}

// 主监控流程

int main(int argc, char **argv) {

// 1. 初始化BPF骨架

struct trans_data_ring_bpf *skel = trans_data_ring_bpf__open_and_load();

// 2. 附加到跟踪点

trans_data_ring_bpf__attach(skel);

// 3. 配置环形缓冲区

struct ring_buffer *rb = ring_buffer__new(bpf_map__fd(skel->maps.events), handle_event, NULL, NULL);

// 4. 事件循环(低延迟响应)

while (!exiting) {

int err = ring_buffer__poll(rb, 100);

// 100ms超时

/* 异常处理逻辑 */

}

// 5. 资源清理(安全卸载)

ring_buffer__free(rb);

trans_data_ring_bpf__destroy(skel);

}

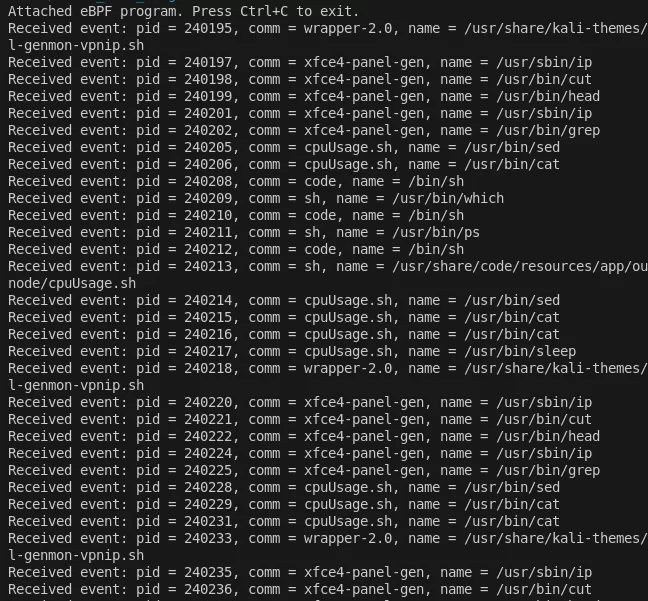

效果图:

通过上述的代码,可以简单的入门EBPF,接下来讲解EBPF在爬虫方面的应用

eBPF在爬虫攻防中的应用:绕过Root检测与无证书抓包解密

一、eBPF:逆向工程师的"核武器"

技术定位: eBPF允许我们在内核层植入"数字探针",实现:

- Root检测绕过 ▶️ 文件访问拦截

- 证书锁定破解 ▶️ SSL/TLS明文捕获

- 系统调用篡改 ▶️ 环境伪装

- 内存监控 ▶️ 敏感数据提取

这些特性使其成为逆向工程和爬虫攻防中的终极武器,特别是面对加固应用和证书绑定的场景。

二、Root检测绕过实战

eBPF绕过方案:

技术亮点:

bpf_override_return:直接修改内核函数返回值- 零痕迹操作:无需修改应用文件,内存级动态篡改

- 实时生效:绕过Frida检测等动态分析防护

三、无证书抓包核心技术

// 捕获SSL/TLS明文数据

SEC("uprobe/SSL_write")

int uprobe_SSL_write(struct pt_regs *ctx) {

void *ssl = (void*)PT_REGS_PARM1(ctx);

const void *buf = (void*)PT_REGS_PARM2(ctx);

int num = (int)PT_REGS_PARM3(ctx);

struct ssl_event event = {};

event.pid = bpf_get_current_pid_tgid() >> 32;

event.direction = DIRECTION_WRITE;

// 捕获发送数据

bpf_probe_read_user(event.payload, sizeof(event.payload) < num ? sizeof(event.payload) : num, buf);

event.payload_len = num;

// 发送到用户空间

bpf_perf_event_output(ctx, &events, BPF_F_CURRENT_CPU, &event, sizeof(event));

return 0;

}

// 函数签名匹配 SEC("uprobe/SSL_read")

int uprobe_SSL_read(struct pt_regs *ctx) {

// 类似SSL_write的实现

}

技术突破点:

-

内存级抓包:

- 在数据加密前(SSL_write)和解密后(SSL_read)拦截

- 无视证书锁定(Certificate Pinning)

四、爬虫攻防对抗演进

防御方检测技术:

| 检测类型 |

常见手段 |

eBPF绕过方案 |

| 环境检测 |

Root文件/属性检查 |

内核级文件隐藏 |

| 代码完整性 |

Frida/Xposed检测 |

内存动态修改 |

| 网络防护 |

证书锁定+SSL Pinning |

SSL函数Hook |

| 行为分析 |

爬虫模式识别 |

系统调用随机化 |

总结:

eBPF重新定义了逆向工程的能力边界,将攻防战场延伸到操作系统内核层。这既是数字取证的革命性工具,也带来了前所未有的安全挑战。技术本身无善恶,关键在使用者的意图与边界认知。

通过eBPF技术,安全研究人员可深入理解应用防护机制,而攻击者则获得突破性绕过能力。本文旨在揭示技术本质,强调在法律法规框架内的合理使用。

评论(已关闭)

评论已关闭